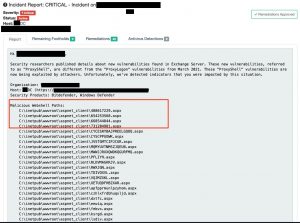

ProxyShell expone casi 2.000 servidores Microsoft Exchange

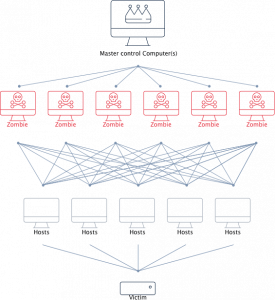

Proxyshell, es un exploit que aprovecha 3 graves vulnerabilidades y ya ha hackeado a casi 2.000 servidores de correo electrónico de Microsoft Exchange en los últimos días. Los propietarios de estos servidores que no han parcheado dichas vulnerabilidades han sido infectados con un backdoor. Los ataques, detectados por la firma de seguridad Huntress Labs, se