Soluciones Integrales de Seguridad

Si se trata de un Incidente de Seguridad, te recomendamos que lo hagas vía telefónica

¡Mueren las macros!… y aparecen nuevos vectores de ataque

Los delincuentes informáticos que normalmente distribuían malware a través de archivos adjuntos de phishing con macros maliciosas cambiaron gradualmente de táctica después de que Microsoft Office comenzó a bloquearlos de forma predeterminada, cambiando a nuevos tipos de archivos como archivos adjuntos ISO, RAR y Windows Shortcut (LNK). Las macros VBA...

Filtración de datos de 5,4 millones de usuario de Twitter

Twitter ha sufrido una filtración de datos después de que los atacantes usaran una vulnerabilidad para crear una base de datos de números de teléfono y direcciones de correo electrónico pertenecientes a 5,4 millones de cuentas, y los datos ahora están a la venta en un foro por 30.000 dólares....

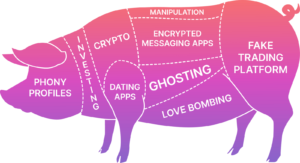

¿Qué es el “Pig Butchering”?

Al parecer, los “corazones solitarios” están siendo víctimas de una oleada de criptoestafas de “Pig slaughtering” a través de aplicaciones de citas. Una investigadora de la empresa de ciberseguridad Sift descubrió que 1 de cada 20 personas que se le acercaban a través de aplicaciones de citas estaban intentando estafarla....

Principales vectores de ataques de Ransomware: RDP y Phishing

Los atacantes que infectan con ransomware a sus víctimas, obtienen acceso principalmente mediante la explotación de conexiones de acceso remoto RDP poco seguras o mediante el uso de correos electrónicos de phishing cargados de malware. Así lo informa la empresa de ciberseguridad Group-IB, con base en más de 700 ataques...

Nuevas campañas de phishing aún más difíciles de detener

Los investigadores de seguridad de CloudSEK estuvieron analizando un aumento en el uso de servicios de tunelización inversa junto con acortadores de URL para realizar campañas de phishing a gran escala, lo que hace que la actividad maliciosa sea más difícil de detener. En un informe que la compañía compartió...

¿Cuánto dura un ataque de ransomware en 2022?

Según un estudio de IBM X-Force, ha habido una reducción importante del período entre el acceso total y la petición del rescate. El crimen organizado sigue siendo una fuerza predominante en el mundo de la ciberseguridad. Un estudio realizado por IBM X-Force revela que ha habido una reducción en la...

FIDO, el adiós a las contraseñas

En un esfuerzo conjunto para hacer que la web sea más segura, Apple, Google y Microsoft han anunciado planes para decirle un adiós definitivo a las contraseñas y expandir el soporte para el estándar común de inicio de sesión sin contraseña creado por FIDO Alliance y World Wide Web Consortium....

Pegasus, Predator, Reign y Candiru entre los spywares más peligrosos

Pegasus, el software espía israelí, del que tan se ha hablado en las últimas semanas, señalado como el medio utilizado para irrumpir en los teléfonos móviles de determinadas personalidades, periodistas, políticos. Marruecos ha sido uno de los países acusados, sin evidencias que lo demuestren, de utilizar Pegasus para espiar, entre...

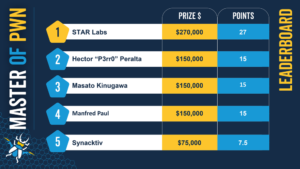

Pwn2Own Vancouver 2022

Este año se ha celebrado el 15º aniversario del concurso Pwn2Own Vancouver. Esta edición reunió a 17 concursantes que intentaron explotar 21 objetivos en múltiples categorías. Y una de las firmas de software con más errores descubiertos ha sido el gigante de Redmond. Durante el concurso, los investigadores de seguridad...

Páginas webs que recopilan tus pulsaciones

Investigadores de la Universidad de Lovaina, la Universidad de Radboud y la Universidad de Lausana rastrearon y analizaron los 100.000 sitios web más importantes, analizando las situaciones en las que un usuario visita un sitio desde la Unión Europea y otro desde Estados Unidos. Descubrieron que 1.844 sitios web recopilaban...

Últimas noticas:

Data Center Virtual

Servidores Tier IV situados en España

Completo Data Center Virtual, fácil e intuitivo desde el primer día, sin formación, potente red SDN, almacenamiento a medida, backups y snapshots, monitorización avanzada y mucho más...

AFS Informática como

Marca Blanca

Ofrece y externaliza nuestros servicios de Seguridad. Nunca contactaremos con tus clientes. Especial para gestorías, asesorías, bufetes de abogados, comerciales independientes, grandes empresas, etc...

¿Has sido o estás siendo víctima de una estafa o ataque informático?

Solicita un

Perito Informático

- Responsable de los datos: Diego Ariza Cívico (AFS Informática)

- Finalidad de los datos: El desarrollo de actividades y prestación de información sobre servicios y productos de Diego Ariza Cívico (AFS Informática)

- Legitimación: Tu consentimiento

- Almacenamiento de los datos: Base de datos alojada en IONOS Cloud S.L.U. (UE)

- Comunicación de los datos: No se comunicarán los datos a terceros salvo por obligación legal

- Derechos: En cualquir momento puedes acceder, limitar, recuperar y borrar tu información

- Contacto RGPD: info@afsinformatica.com